IPネットワークを構成する機器(2)

すべてのネットワークを収容するバックボーンに接続

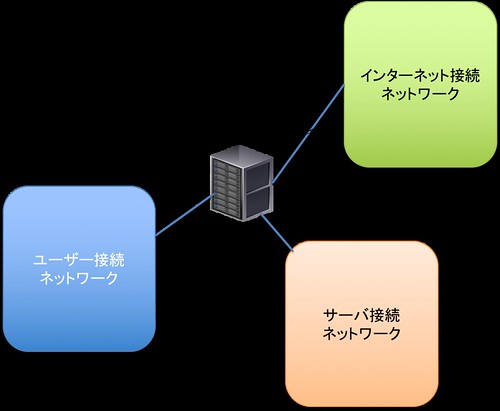

バックボーンスイッチは、すべてのネットワークが通過するバックボーンへと接続されます。

バックボーンには、ほぼすべてのトラフィックが集まります。

バックボーンはすべてのトラフィックが流れる非常に重要なネットワークになるため、信頼性や高パフォーマンスが求められます。バックボーンに配置される機器を一般的に「バックボーンスイッチ(コアスイッチ)」と呼んでいます。

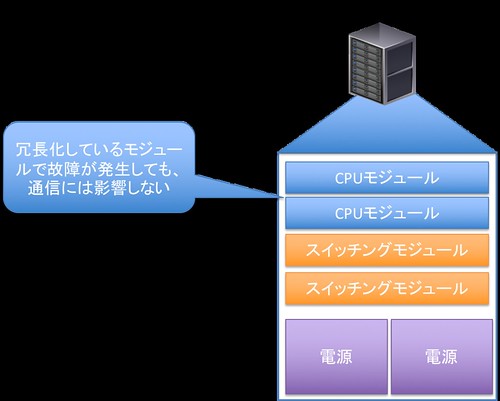

バックボーンスイッチは大量のトラフィックをさばくための高い性能と、障害が発生してもネットワークが止まらない高い信頼性が必要になります。そのためバックボーンスイッチはハードウェアを冗長化することが一般的です。

バックボーンスイッチは大量のトラフィックをさばくための高い性能と、障害が発生してもネットワークが止まらない高い信頼性が必要です。

電源やCPU、スイッチングモジュールなどを冗長化して、障害が発生しても通信が継続できるようにしています。

バックボーンスイッチ

バックボーンスイッチはディストリビューションスイッチを集約し、サーバやインターネットへ抜けるゲートウェイ機器と接続します。

Cisco Catalyst 6800

バックボーンスイッチに求められる機能

パフォーマンスと収容能力

バックボーンスイッチはネットワークの中心に位置するため、10Gbpsや100Gbpsのポートを多数接続することが多く、高いパフォーマンスと収容能力が求められます。

冗長構成

バックボーンスイッチに障害が発生すると、ネットワーク全体に影響を及ぼすため冗長化についても、筐体内はもちろん筐体自体の冗長化を行うのが一般的です。

筐体内の冗長はインタフェースや管理機能、電源などをモジュール化して複数搭載し冗長性を高めています。

また、ディストリビューションスイッチと同様に筐体自体をVRRPなどで冗長化します。

サーバは企業ネットワークの心臓部

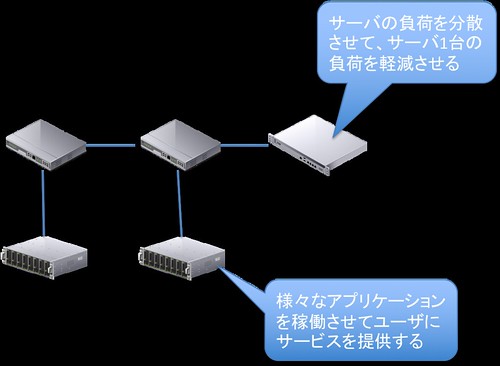

バックボーンにはサーバ群も接続されます。サーバには企業内の重要な情報やデータなどが保存され、全社員が頻繁にアクセスしてくるポイントになります。そのため、ネットワーク帯域を大きくしたり、負荷分散装置を設置して、サーバの負荷を分散させて1台の負荷を軽減させるなどの措置がとられるのが一般的です。

サーバ

コンピュータシステムでは、サービスを利用する側を「クライアント」と、サービスを提供する側を「サーバ」で成り立っています。サーバには提供する役割によって様々な種類があります。ファイルを共有するためのファイルサーバや、ドメイン名とIPアドレスの変換を行うDNSサーバ、IPアドレスなどの接続情報を提供するDHCPサーバなどがあります。

DELL R630サーバ

サーバは一般的に、汎用的なハードウェアにソフトウェアをインストールして利用します。よく利用されるハードウェアはx86サーバといわれる米インテルと米AMDのCPUが使われるサーバが利用されます。基本的な構成要素は一般的なパソコンと同じですが、一部の部品が壊れてもシステムが停止しないようにハードウェア部を冗長化していることが普通です。

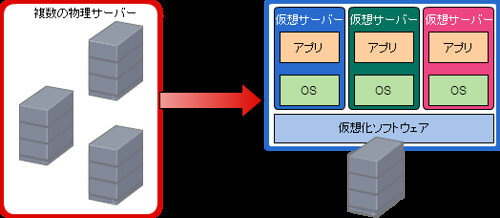

サーバ仮想化技術

2000年代初頭から仮想化技術が登場し、サーバの考え方が大きく変わっています。いままでは1台のハードウェアには1つのOSが搭載されていました。仮想化技術では、ハードウェアとOSの間に「ハイパーバイザー」という層を構成することで、1台の物理的なサーバ上で仮想マシンといわれる論理的に複数のサーバを稼働させるようになりました。

仮想マシンは通常の物理サーバと同様にOSをインストールして、物理サーバと同じように利用することができます。

負荷分散装置(ロードバランサー)

ロードバランサーはサーバ宛のアクセスを適切に分散させて、サーバの負荷を軽減させるための装置です。ロードバランサーを使用することで特定のサーバの負荷を下げて、処理速度の低下やサーバのダウンを避けることができます。

BIG-IP 5000 Series

ロードバランサーは接続しているサーバの稼働状況を監視し、停止したサーバに対してはリクエストを送信しないように設定できるため、負荷分散させながら可用性も向上することができます。ロードバランサーの詳細については、ロードバランサーの動作で解説しています。

複数拠点を結ぶためにルーターを使ってルーティング

拠点が全国にある場合など、複数拠点を接続するにはルーターを使用してネットワークを接続します。

Cisco ASR 1001-X ルータ

一般的に通信事業者が提供するWANサービスを利用して各拠点を接続します。WANサービスにはさまざまな種類があり、ユーザーは目的と用途に合わせてサービスを選択することになります。

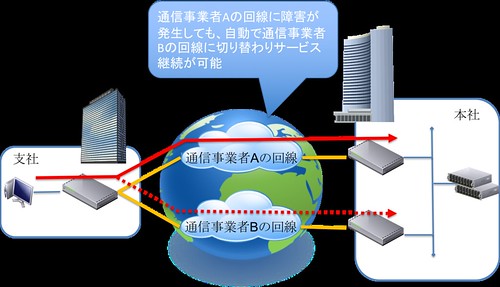

また、耐障害性を高めるためにWANサービスを冗長化する場合もあります。

WAN回線を冗長構成にすることで、1つのWAN回線に障害が発生しても、もう1つの回線でサービスを継続することが可能です。

WAN回線が障害してしまうと、拠点がまるごと通信障害となってしまい、影響が広範囲にわたってしまいます。そのため、WAN回線に障害が発生しても、もう1つの回線でサービスを継続することが可能になり、耐障害性を高めることができます。

インターネットへの出口にはゲートウェイ

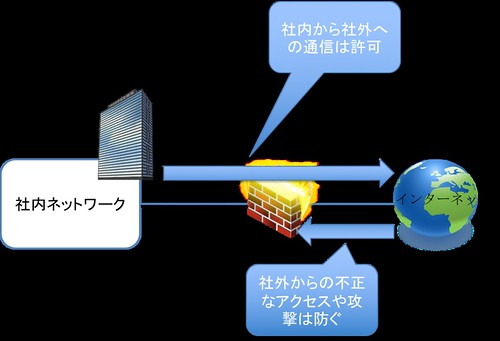

企業ネットワークがインターネットに接続するには、一般家庭と同じようにインターネット・サービス・プロバイダー(ISP)と契約します。ISPとの接続にはルーターやルーティング機能に加えてセキュリティ機能を持つ「ファイアウォール」や「UTM(Unified Threat Management)」を使用する場合があります。

ファイアウォールとは、外部からの攻撃や不正アクセスから自社ネットワークを防御するための機器です。

UTMとはファイアウォールの機能に加えて、メールやWebコンテンツのセキュリティをチェックする機能などを加えた統合的なセキュリティ製品です。

またファイアウォールやUTMで、内部(社内)と外部(インターネット)の他に、DMZというエリアを設けて、社内ネットワークをインターネットに接続する際に、Webサーバやメールサーバなどインターネットに公開しなければならないサーバを設置する場合もあります。

社内ネットワークとインターネットを接続する場合に最も気をつけなければいけない点がセキュリティです。社内にある重要な情報が外部からの攻撃や不正アクセスで漏えいしないように、ファイアウォールやUTMで不要な外部からの接続を適切に制限します。

ゲートウェイ機器

インターネットと社内ネットワークの間に設置されるゲートウェイ機器は、社外と社内をつなぐ役割と、社外からの攻撃から社内ネットワークを守るという役目があります。ゲートウェイ機器は、ルータやファイアウォールが担います。

Paloalto PA–5220

ゲートウェイ機器に必要な基本機能は以下の通りです。

- 社外と社内をつなぐための機能

- 社外からの攻撃から社内ネットワークを守るための機能

社外と社内をつなぐための機能

ルーティング

社内ネットワークからインターネットに接続するには、ISPの終端装置とゲートウェイ機器を接続します。ゲートウェイ機器は社内ネットワークから受信したパケットをインターネットに送信する必要があるため、ルーティング機能が必須になります。

アドレス変換

インターネットに接続するにはグローバルアドレスが必要になりますが、一般的に社内ネットワークではプライベートアドレスが使用されます。そのため、ゲートウェイ機器でアドレス変換を行い、プライベートアドレスとグローバルアドレスの変換を行う必要があります。

外部接点との安全な接続

インターネットを介して拠点間を接続する場合、セキュリティの確保が重要になります。その場合「インターネットVPN」といわれる機能を用いてトンネリングや暗号化機能を使い、インターネット経由の安全な仮想ネットワークを構築することができます。インターネットVPNはゲートウェイ機器を利用する場合と、VPNルーターやアクセスルーターなどの専用の装置を使う場合があります。

社外からの攻撃から社内ネットワークを守るための機能

ファイアウォール

インターネットから社内ネットワークへの進入や攻撃を防ぐことは、企業にとって重要な課題です。ファイアウォールはステートフルインスペクションの技術を使って不正アクセスを防ぎます。

UTM

UTM(Unified Threat Management)は、ファイアウォールやVPNゲートウエイの機能に加えて、メールやWebコンテンツのセキュリティをチェックする機能などを搭載した統合的なセキュリティ装置をいいます。

UTMにはアンチウィルス機能やIPS機能、URLフィルタリング機能などを備えています。アンチウィルス機能は、パソコンで動作するアンチウィルスソフトをUTMで動作させているイメージで、アンチウィルス機能が動作しているゲートウェイ機器を通過するパケットについてアンチウィルス検査を行います。

関連記事

メールマガジン

ネットワ-ク初心者のみなさま。

ネットワークの基礎知識を疎かにすることは

大変危険です!!

これを読めばネットワークの基礎が分かる!!

ネットワーク関連の仕事に就きたいとお考えの学生の方や、ネットワークに興味があって転職を考えている社会人の方、まずは登録してみてください。

もちろん無料です!!

↓メールマガジン購読はこちら↓